Экономическаяпреступность сегодня

Риски мошенничества в системах электронных платежей

Автор: Владислав Павперов, старший консультант отдела управления рисками и комплаенс, КПМГ в России и СНГ

Развитие систем электронных платежей

Электронные платежные системы и платежные терминалы стали привычным атрибутом повседневной жизни. Бурный рост этого рынка услуг в 2000-е годы привел к тому, что по данным Национальной ассоциации участников электронной торговли, оборот платежных терминалов в 2009-м году составил 630 миллиардов рублей, количество установленных платежных терминалов перевалило за 350 тысяч, а количество совершенных транзакций – за 5 миллиардов.

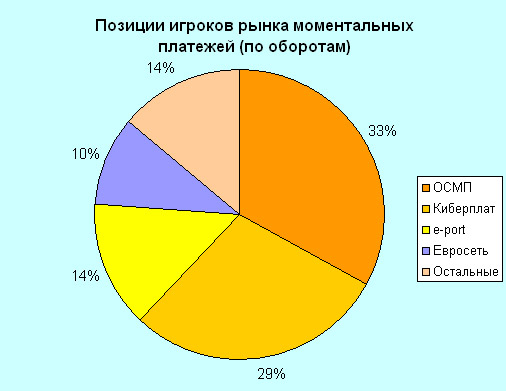

Наиболее крупные и устойчивые платежные сети в России – компания ОСМП (розничный бренд QIWI), ОАО «Киберплат», группа e-port и «Евросеть». В совокупности они удерживают более 85% рынка.

В последние годы к этому бизнесу направлено пристальное внимание как со стороны банков, которые стремятся активно развивать платежные сервисы для физических лиц, так и со стороны регуляторов рынка финансовых услуг. До недавнего времени эта сфера финансовых услуг не была подтверждена жесткому регулированию со стороны государства, однако картина существенно поменялась со вступлением в силу с 1 апреля 2010 года Федерального закона «О деятельности по приему платежей физических лиц, осуществляемой платежными агентами».

Сервисы электронных платежей постоянно развиваются, предлагая все новые и новые виды услуг. Если в начале 2000-х основная часть платежей приходилась на оплату услуг операторов связи и Интернет, то на сегодняшний день лидеры рынка предлагают широкий спектр услуг — от традиционной оплаты услуг сотовых операторов, Интернет-провайдеров, коммерческого телевидения, IP-телефонии, до платежей в системах «электронных денег», таких как WebMoney, PayPal, Яндекс.Деньги, платежей по банковским кредитам, совершения денежных переводов через системы денежных переводов, оплаты услуг ЖКХ, штрафов ГИБДД и техосмотра, а также оплаты других товаров и услуг.

С расширением спектра предлагаемых услуг, сращиванием традиционных сервисов платежных систем с банковскими услугами, увеличением сумм, проходящих через платежные системы, встал вопрос контроля за рисками. Условно риски мошенничества в системах электронных платежей можно разделить на технологические риски, связанные непосредственно со слабостями и уязвимостями используемых информационных систем и технологий, и риски, связанные с недостатками контрольной среды, обеспечивающей достоверность, надежность и корректность совершаемых платежных операций.

Типичные технологические риски

Любая система электронных платежей представляет собой совокупность вычислительных комплексов – компьютеров, серверов, взаимодействующих посредством приложений и протоколов, связанных между собой через сети связи, зачастую общедоступные, например, Интернет.

Любой из компонентов системы электронных платежей потенциально имеет уязвимости, вызванные как ошибками в настройке систем, неумением или нежеланием использовать более безопасные технологии и протоколы, так и ошибками в реализации механизмов защиты. Как следствие – мошенники могут использовать эти «дыры» для получения контроля над объектами систем электронных платежей. Основными объектами «интереса» мошенников являются платежные терминалы, серверы участников платежных систем – операторов и агентов, шлюзы в смежные платежные системы – банковские, системы «электронных денег», системы денежных переводов.

Говоря об угрозах в отношении платежных терминалов, важно помнить, что терминалы включают в себя обычный, хоть и специальным образом защищенный и настроенный компьютер – чаще всего под управлением Windows или одной из версий Linux. Традиционные для обычных компьютеров угрозы заражения «вирусами» и «троянскими конями» также актуальны и для платежных терминалов. В последнее время в банковской среде активно обсуждаются участившиеся случаи кражи секретных ключей клиентов Интернет-банкинга с использованием троянских программ и последующие хищения денег клиентов. Очевидно, что терминалы как устройства для проведения платежей, достоверность которых также подтверждается цифровой подписью, являются приманкой для мошенников. Также актуальна и угроза получения удаленного контроля над терминалом – анализируя внутреннюю логику установленного программного обеспечения, мошенники могут проводить платежи, создавать новых получателей платежей, вносить изменения в реквизиты получателей платежей, или менять пользовательский интерфейс таким образом, что плательщик сам переведет деньги туда, куда нужно мошенникам, не подозревая об этом. Заражение терминала происходит и традиционными методами: через ручное обновление программного обеспечения, через «флэшку», через заражение базы обновлений на сервере, и через локальную сеть в случае «проводного» подключения терминала.

Еще одним объектом внимания мошенников могут стать каналы связи между терминалами и сетью оператора платежной системы – как правило, это GPRS-каналы, проводные и WiFi-линии, связывающие терминалы с платежной сетью через Интернет. Если канал связи недостаточно защищен, мошенники могут читать информацию о платежах, могут проводить повторные платежи за счет внедрения в канал связи «скопированных» кусков трафика или его повторения, могут изменять реквизиты совершаемых платежей, подменять реквизиты самого терминала.

Защита от подобного рода угроз достигается традиционными методами – установка антивирусов, регулярные проверки, своевременная установка обновлений, использование защищенных протоколов для удаленного управления, сетевая фильтрация, настройка конфигураций в соответствии с рекомендациями по безопасности для соответствующих операционных систем, настройка соответствующих журналов регистрации и их мониторинг. Канал связи между терминалом и платежной сетью необходимо шифровать, и кроме того, обеспечить аутентификацию при установлении сетевого соединения, как самого терминала, так и сервера, с которым он осуществляет взаимодействие. Особое внимание следует обратить на лиц, имеющих (потенциально имеющих) физический или удаленный доступ к терминалам – администраторов систем электронных платежей, обслуживающий персонал, разработчиков и тестировщиков, специалистов технической поддержки. Необходимо оценить, насколько безопасно организованы процедуры генерации и распределения секретных ключей, убедиться, что доступ к секретным ключам имеется только у доверенных лиц, и никто из третьих лиц не имеет доступа к ним. Нелишним будет периодически проводить тестирование защищенности платежных терминалов с тем, чтобы еще раз убедиться в надежности защиты терминалов.

Мошенники также могут обратить внимание на другие объекты систем электронных платежей – серверы, осуществляющие прием и обработку транзакций от платежных терминалов, прием и обработку транзакций от агентов, а также шлюзы в смежные платежные системы – банковские, системы «электронных денег», системы денежных переводов. Риски совершения мошенничества здесь повышаются за счет того, что суммы могут многократно превышать платежи через платежные терминалы, мошенниками могут оказаться как сотрудники операторов электронных платежных систем, имеющие доступ к системам, так и агенты.

Зачастую обмен транзакциями в этих системах реализован через незащищенные протоколы – файловый обмен, через Web и FTP-интерфейсы. Сами системы подвержены большему числу уязвимостей по сравнению с терминалами – у них более разнообразные и развитые интерфейсы взаимодействия. Если доступ к терминалу может быть ограничен только защищенными соединениями с отдельных сетевых адресов, то аналогичные меры в отношении серверов не всегда применяются.

Программное обеспечение систем также подвержено уязвимостям, в частности, самой архитектуры приложения (на последовательность и связность формирования транзакций, достоверность и целостность транзакций, проверку корректности транзакций, на методы хранения ключей, и т. д). От угроз такого рода операторы платежных систем могут защититься либо анализом текущей архитектуры программного обеспечения (ПО) на предмет уязвимостей, либо разработкой нового ПО с учетом методологий безопасной разработки, таких, как, например, SDL (Security Development Lifecycle).

Внимание мошенников направлено на возможности фальсификации транзакций, подлога или совершения транзакций от имени других участников электронной платежной системы, изменения реквизитов транзакций. Мошенники могут попытаться получить доступ к серверам и шлюзам с целью получения секретных ключей и паролей участников платежных систем с целью дальнейшей кражи денежных средств участников системы. Известны случаи атак на платежные системы, когда объектами атаки становились пароли агентов системы. Получив пароль или привилегии в системе, мошенники получают возможность манипулировать денежными средствами на счетах агентов в платежной системе.

Также для операторов электронных платежей актуальны угрозы в отношении доступности системы. Известен случай, когда один из лидеров этого рынка стал жертвой атаки, в результате которой доступность системы была нарушена, и платежи через нее не проводились. С развитием ботнетов и появлением предложений в Интернет по взлому компьютерных систем или по совершению атак на «отказ в обслуживании» на системы, когда заказчик атак остается неизвестным, риск потери доходов, а также партнеров и агентов от простоя системы в результате подобных действий существенно вырос.

Мерами защиты в данном случае является весь комплекс рекомендаций по обеспечению информационной безопасности финансовых систем – от разработки и внедрения соответствующих политик и процедур в отношении сотрудников, управления доступом, конфигурациями, уязвимостями, инцидентами, до внедрения безопасных и защищенных механизмов информационного обмена, с использованием методов усиленной аутентификации, криптографии и пр.

Риски контрольной среды

Вторая группа рисков – это риски, связанные с недостатками и слабостями контрольной среды при использовании информационных систем. Эти риски направлены на использование недостатков в процедурах контроля и проверок при проведении транзакций, на совершение мошеннических действий за счет избыточных прав доступа, недостатков в разграничении прав доступа или отсутствия контроля за действиями сотрудников, совершение фальсификаций, подлогов или искажения информации о транзакциях за счет отсутствия механизмов контроля ввода, проверки целостности и достоверности информации, корректности ее обработки.

Для электронных платежных систем актуальны давно традиционные для банков внутренние атаки на платежные процедуры (сдвоенные платежи, «коррекция», сторнирование и возврат, возврат по рекламациям, и т. д). Ожидаемо, что и меры защиты будут аналогичны применяемым в банках: гибкая система настраиваемых лимитов, сверки, принципы «двух рук», «четырех глаз», разделение обязанностей на уровне ролей в системе обработки платежей, и другие подобные контрольные меры.

Со стороны служб внутреннего контроля необходим тщательный анализ всей цепочки движения денежных средств в системе на предмет возможных злоупотреблений и мошенничества, нарушения базовых принципов безопасности платежей – авторизации сторон взаимодействия, достоверности представленной информации по транзакции, обеспечения ее целостности на всех этапах ее обработки, корректности ее обработки, подотчетности всех операций.

Очевидно, что система контролей должна быть выстроена и в отношении взаимодействия между партнерами (банками, провайдерами услуг), оператором электронных платежей и агентами с целью снижения рисков мошенничества в отношении друг друга. Известны примеры, как недобросовестных агентов, так и операторов, принимавших платежи, но не переводивших их конечным получателям, в результате чего существенно подрывается доверие к системам электронных платежей и участникам этих систем.

Стоит учесть, что в системе электронных платежей осуществляется обработка сведений, составляющих, как персональные данные физических лиц, так и коммерческую тайну, разглашение которых, может повлечь за собой значительный ущерб для оператора систем электронных платежей. Особое внимание следует уделить вопросам конфиденциальности данных, как плательщиков, так и участников системы и формирования системы контролей, исключающих неавторизованный доступ к этим данным или их утечку.

Гарантии доверия

Многочисленные случаи мошенничества существенно подрывают доверие к системам электронных платежей. И если люди зачастую принимают риски, связанные с использованием таких систем, при небольших платежах (например, при платежах в несколько десятков или сотен рублей при оплате услуг сотовых операторов), то при необходимости совершения более крупных операций люди все-таки чаще предпочитают идти в банк. Повышение доверия к системам электронных платежей как со стороны участников систем, так и со стороны физических лиц – одна из основных задач.

Вступивший в силу закон устанавливает требования к участникам электронных платежных систем, к формам и качеству оказания услуг, выполнение которых позволит в какой-то степени снизить риск мошенничества и повысить доверие к системам электронных платежей.

На западе помимо проверки соответствия требованиям регуляторов широко практикуется практика внешнего аудита системы внутреннего контроля. Отчет аудиторской компании по стандарту SAS70 позволяет в какой-то степени гарантировать, что контрольная среда сервисной организации (а оператор системы электронных платежей является сервисной организацией для прочих участников электронных платежей) реализована корректно и покрывает риски мошенничества, связанные с осуществлением платежей.